Image by Denny Bú, from Unsplash

NCSC, 시스코 장치를 대상으로 하는 악성 소프트웨어에 대한 긴급 경고 발표

영국의 국가 사이버 보안 센터(National Cyber Security Centre, NCSC)가 특정 Cisco 장치를 대상으로 한 현재 진행 중인 악성 소프트웨어 공격에 대한 새로운 경보를 발표하였으며, 조직들에게 즉각적인 보호 조치를 취할 것을 촉구하고 있습니다.

시간이 없으신가요? 여기에 간단한 사실들이 있습니다:

- 공격자들은 새로운 결함을 악용하여 악성 소프트웨어를 심고, 명령을 실행하며, 데이터를 훔쳤습니다.

- 시스코의 탐지 가이드는 감춰진 시스템 로그와 비활성화된 메모리 검사를 강조하고 있습니다.

- 공격자들은 훔친 인증 정보를 사용하여 “불가능한 이동” 로그인 상황을 만들었습니다.

새로운 업데이트에서, Cisco는 작년의 ArcaneDoor 캠페인을 주도한 같은 위협 요소가 지금 Cisco Adaptive Security Appliance (ASA) 5500-X 시리즈 장치의 새로운 결함을 악용하고 있다고 확인했습니다.

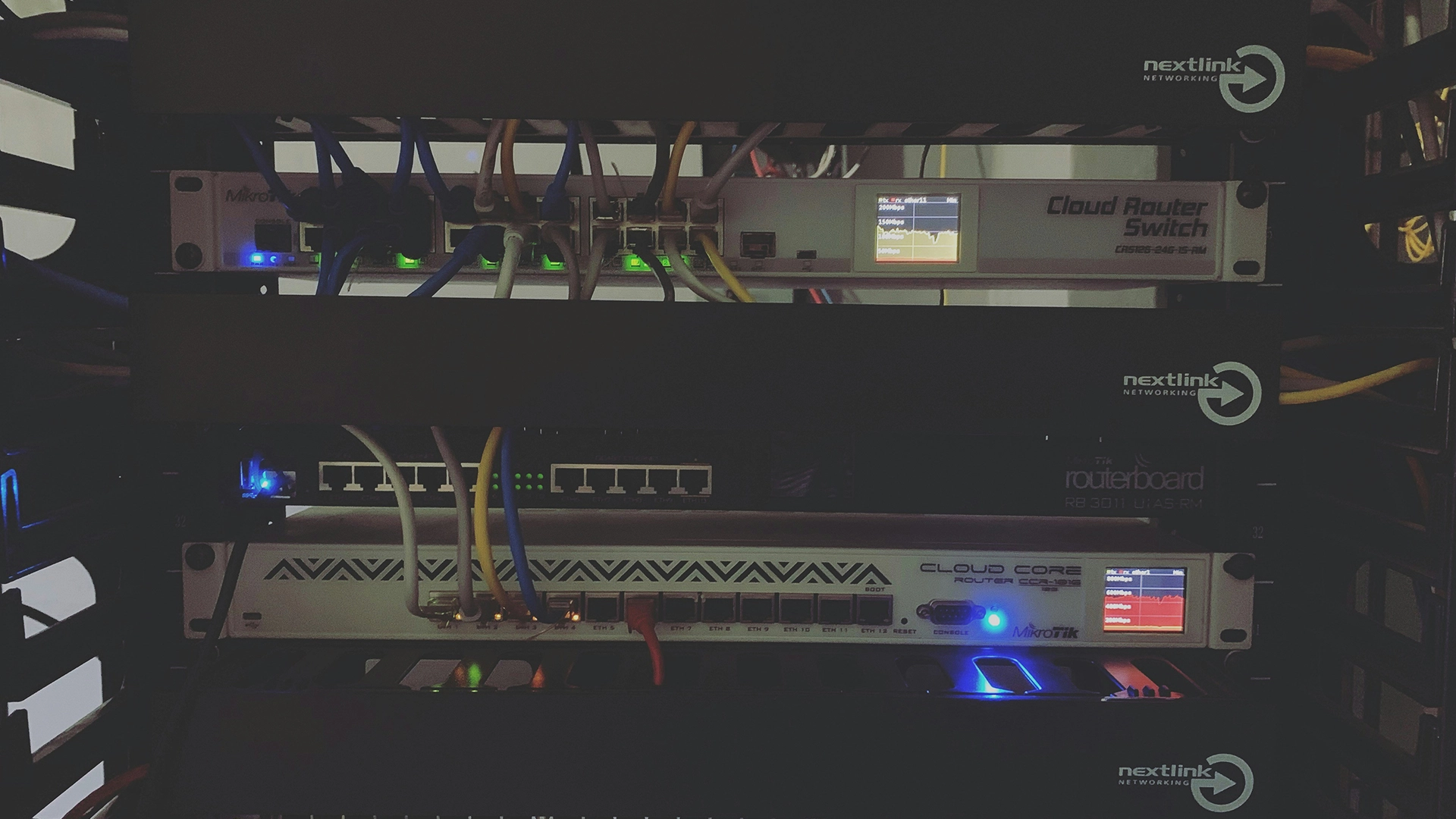

Cisco의 네트워킹 도구에는 인터넷 트래픽을 안내하고 보호하는 라우터, 스위치, 방화벽이 포함됩니다. 이들은 시스템을 연결하고, 원격 접근을 가능하게 하며, 민감한 데이터를 보호하기 위해 회사와 정부에서 널리 사용되고 있습니다.

공격자들은 명령을 수행하면서 시스템에 악성 소프트웨어를 심어놓고, 손상된 시스템에서 민감한 데이터를 획득하는데 성공했습니다.

NCSC는 더욱 진보된 악성 소프트웨어의 진화를 보여주는 두 가지 새로운 악성 소프트웨어, RayInitiator와 LINE VIPER에 대한 상세한 분석을 발표했습니다. NCSC는 조직들이 Cisco의 대응 지침에 따라 즉시 자신들의 시스템을 점검해야 한다고 말합니다.

NCSC의 기술 최고 책임자인 Ollie Whitehouse는 “오늘 Cisco가 강조한 권장 조치를 조직들이 주의 깊게 살펴보는 것이 중요합니다. 특히, 탐지와 대응에 있어서입니다. 저희는 네트워크 방어자들이 공급업체의 모범 사례를 따르고 NCSC의 악성 소프트웨어 분석 보고서를 참조하여 조사를 돕는 것을 적극 권장합니다.”라고 밝혔습니다.

말기 기술은 조직에 중대한 위험을 초래합니다. 시스템과 장치는 취약점을 해결하고 내성을 강화하기 위해 신속히 현대 버전으로 이동해야 합니다,”라고 화이트하우스는 결론을 내렸습니다.

Cisco는 네트워크 방어자들을 위한 상세한 탐지 가이드도 발행했습니다. 이 가이드는 공격자들이 시스템 로그를 억제하거나, 메모리 검사를 비활성화하고, 도난당한 자격 증명을 사용하여 같은 사용자가 현실적으로 불가능한 시간프레임 내에서 먼 거리에서 로그인하는 “불가능한 여행” 시나리오를 만드는 등, 그들의 활동을 숨기려고 할 수 있음을 설명합니다.

특정 소프트웨어 버전을 실행하고 VPN 서비스를 활성화한 일부 Cisco ASA 5500-X 모델만이 침해 당한 것으로 확인되었습니다. Cisco와 NCSC는 사용자에게 자신의 장치를 업데이트하고, 로그를 확인하며, 모든 지원되지 않는 장비를 교체할 것을 권장합니다. 이는 점점 커지는 보안 위협을 초래하기 때문입니다.

이전 이야기

이전 이야기

최신 기사

최신 기사